Sezione Didattica:

Creare una vpn “Site to Site” ipsec con il firewall PfSense

L’applicazione è a puro scopo didattico e/o hobbistico. L’autore e plcforum.it non si assumono responsabilità per danni e inconvenienti, a cose e/o a persone, derivanti da un suo uso improprio.

Con la diffusione di internet è divenuto molto semplice mettere in comunicazione tra loro sedi differenti di una stessa azienda. Internet per sua natura è un canale di comunicazione insicuro che richiede l'utilizzo di protocolli adatti a renderlo sicuro ed idoneo al transito di informazioni aziendali.

Le Virtual Private Network o più semplicemente VPN sono il metodo più semplice per creare dei tunnel sicuri tra due reti aziendali. In quest'articolo vedremo come configurare una VPN site to site con protocollo IPsec.

Prerequisiti

Per poter stabilire una connessione site to site tra due sedi utilizzando IPsec sono necessari solo due prerequisiti:

- Almeno una delle due sedi deve avere un IP pubblico statico;

- Le subnet delle due sedi devono essere differenti.

Configurazione

Nella nostra configurazione

supporremo di avere due sedi:

1) Milano con IP pubblico 4.3.2.1 e lan con subnet 192.168.0.0/24

2) Roma con IP pubblico 1.2.3.4 e lan con subnet 192.168.1.0/24

Colleghiamoci al firewall della sede di Milano e configuriamo la connessione

verso il server di Roma

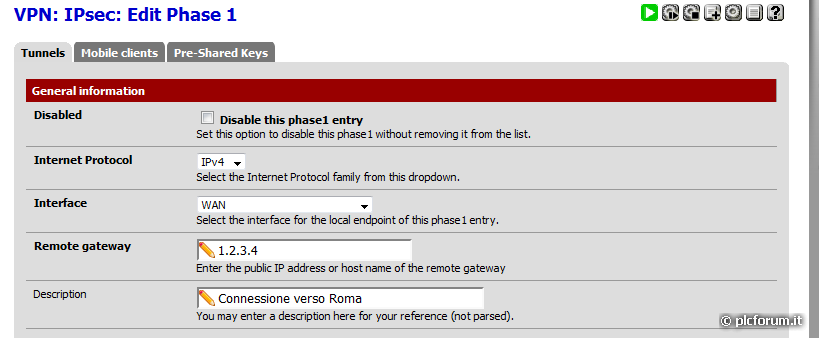

Accediamo al menù VPN > IPsec

Clicchiamo su add phase 1 entry

Selezioniamo l'interfaccia su cui vogliamo che il nostro server vpn si metta in

ascolto

Interface = WAN

Remote Gateway = 1.2.3.4 (Impostiamo l'IP pubblico sede di Roma)

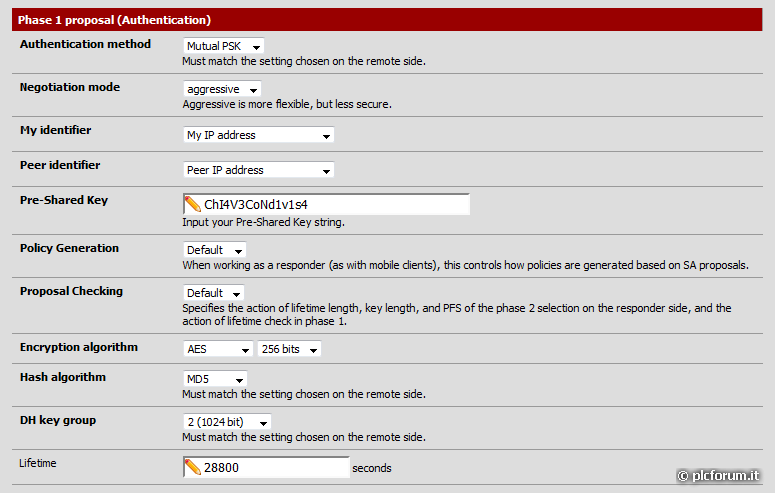

Passiamo a configurare la fase 1

Authentication method = Mutual PSK

Negotiation mode = aggressive

Pre-Shared Key = Password Condivisa

Encryption algorithm = AES 256 (L'algoritmo deve essere uguale su entrambi i sistemi ed è consigliabile sceglierlo in base alla capacità di calcolo dell'hardware)

Hash algorithm = MD5

DH Key group = 2

Lifetime = 28800 seconds

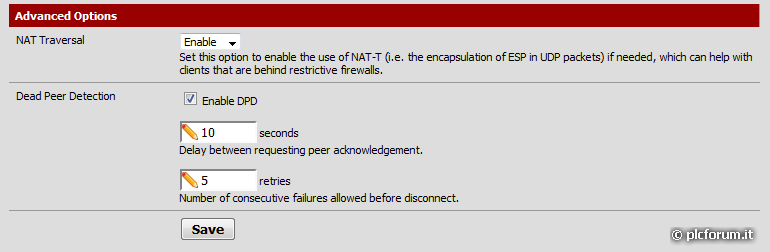

Nella sezione Advanced Options

NAT Traversal = Enable

Dead Peer Detection = Yes

Ora clicchiamo su Save e torniamo alla schermata precedente

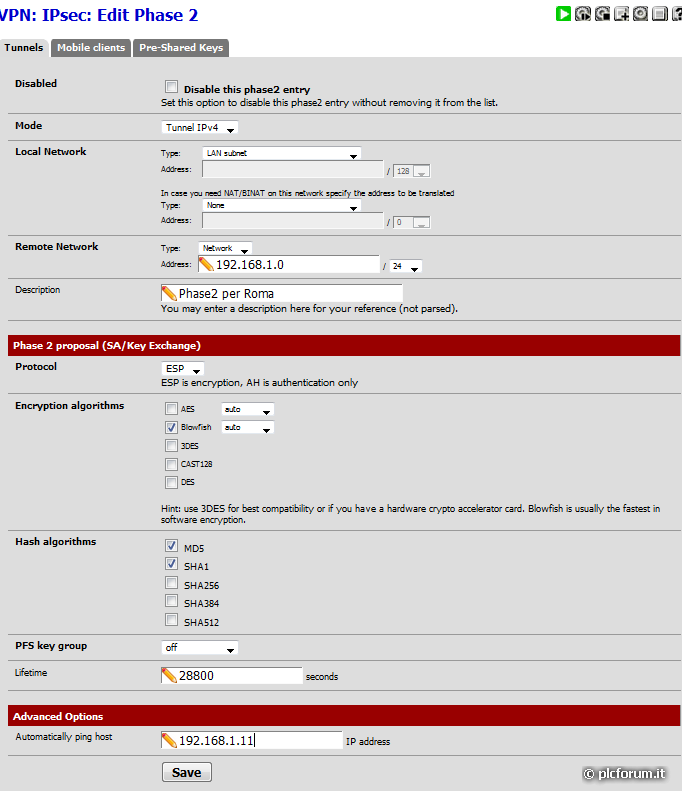

Clicchiamo su Phase-2 entries

Impostiamo le fase due

Mode = Tunnel

Remote Netvork

Type = Network

Address = 192.168.1.0/24

Description = Fase 2 - Roma

Protocol = ESP

Encryption algorithms = Blowfish (Selezionare uno o più algoritmi selezionando quello più performante per la nostra macchina)

Hash algorithms = SHA1 e MD5

PFS keygroup = off

Lifetime = 28800

Automatically ping host = 192.168.1.1 IP address (è l'ip remoto da pingare per mantenere attiva la connessione, noi useremo quello del firewall di Roma)

Clicchiamo su Save

Ripetiamo la stessa operazione per il firewall di roma impostando gli IP di

milano dove necessario.

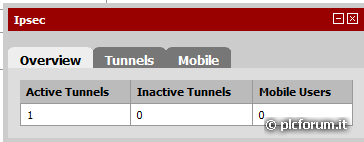

Ora la nostra VPN è pronta, non ci resta che attivarla cliccando su Enable IPsec e creare le regole di Firewall per permettere il passaggio dei pacchetti all'interno del tunnel e le regole per permettere l'accesso dei pacchetti per stabilire il tunnel sull'interfaccia WAN.

Selezioniamo Firewall > Rules > IPsec

Aggiungiamo una regola che consenta il passaggio di qualsiasi protocollo.

Ricordiamoci ri ripetere l'operazione per entrambi i firewall.

Selezioniamo Firewall > Rules > IPsec e creiamo due regole per consentire il passaggio dei pacchetti UDP diretti alla porta 500 ed UDP/TCP per la porta 4500.

Se tutto è stato configurato correttamente i due firewall cominceranno a negoziare per stabilire il tunnel.

Articolo

curato da Andrea Annoni by radation74